Windows goes IoT – mutta ei ilman pikku skandaalia

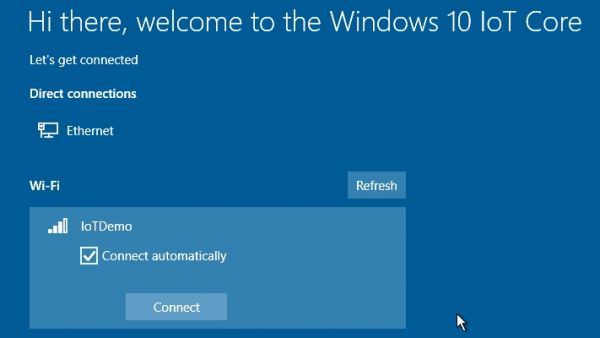

Testaamme Windows 10 IoT Core –järjestelmää.

Osaltaan Win Core ikään kuin viestii, että MS on yhä mukana geimeissä ja läsnä esineiden internetissä. Ei uskosi, mutta mukana on jotain menneiltä vuosikymmeniltä tuttua menoa. Aina joku takaportti on voinut jäädä jää auki troijalaisille. Niin nytkin.

Win 10 IoT Core on erilaisille pientietokoneille, älymoduuleille ja muille vanhan IoT-genren esineiden internet – laitteille räätälöity ilmainen versio Windows 10:stä.

Joku voi kysyä, miksi yhä tuota vanhaa IP-pohjaista esineiden internetiä pidetään kehissä?

Se on hyvä kysymys. Suojaamaton IoT on mitä on, mutta sen ympäristön anturit ja moduulit ovat yli kaksikymmentä kertaa halvempia kuin samaa asiaa ajavat osat jossain hienonhienossa, toimintaympäristöltään 128-bittisessä Lorassa.

LoraWan-verkko toimii sekin, mutta maksaa ihan mukavasti.

Huomautanpa muuten, että NB IoT on jäänyt jälkeen. NB:n standardit päivittyvät koko ajan, peräti 14 toinen toistaan paikkaavaa standardia – vaikka laitteet, kaiken järjen (ja tuskastuneiden anturivalmistajien) mukaan, olisi aika saada kentälle.

Vaatimattomiin tarpeisiin riittää vähempikin, mutta ei sitten ole ihme, jos haavoittuvuudet ja troijalaiset ovat läsnä. Ei tämä Windows 10 IoT Core silti mitään karvalakkitekniikkaa ole, ajaa asiansa. Ja yksi esineinternetin idea on pitää kiinteät kulut mahdollisimman pieninä.

10 IoT Coren haavoittuvuus muhii erikoisessa paikassa: sen työkalunomaisessa testipenkissä.

Kyseessä on IoT Core’s Sirep Test -palvelu, jonka avulla käyttäjät voivat suorittaa testejä tietyillä laitteistoilla.

Tietoturvatutkijat havaitsivat, että tätä IoT Core’s Sirep Test -palvelua voidaan väärinkäyttää paljastamaan etäkomentorajapinta, jota taas on mahdollista käyttää järjestelmän kaappaamiseen, kun IP-osoitteet loistavat ulos suojaamattomina.

Tämä haavoittuvuus avasi Windows 10 IoT Coren ilmaisversiossa hyökkääjälle täyden määräysvallan eli pääkäyttäjäoikeudet kohdejärjestelmässä. Maksullisesta versiosta troijalaisen mentävä bugi puuttuu, kertoo haavoittuvuuden määritellyt SafeBreach’n tutkija Dor Azouri.

Erikoisuus tämäkin: ilman maksua pääsee vain riisutulle testialustalle, jota ei ole debugattu.

– Tämä hyökkäys hyödyntää kaapeleihin liitettyjä Windows IoT Core -laitteita, Azouri kuvaili haavoittuvuutta ZDNetin käsiinsä saamassa tutkimusraportissa.

Jos oikein ymmärsin, haittakoodi oli ajanut visuaalista Microsoftin lippulogoa. Sillä tavalla.

Microsoftin vastaus taas on perinteinen: bugissa kyse on ominaisuuksista (features).

Yhtymän pääomistaja Bill Gatesin vanhan linjauksen mukaan Windowsissa ei ole ollut koskaan yhtään bugia. Eikä sitä näin muodoin ole nytkään. Vika on käyttäjissä tai jossain.

Hieman tuossa on tuulahdus retroa ajalta, kun Microsoft Windowsin takaportit olivat hyökkäyskoodien tehtailun pääkohde.

Entäpä onko retrokaikua tässä? Kun Win Coren sisar Windows 10 on ARM -käyttöjärjestelmä speksattiin Raspberry Pi 3 Model B/B+:lle, kaikki ei siinäkään mennyt aivan nappiin. Järjestelmän käynnistys kestää pahimmillaan 20 minuuttia, ja näin muodoin on kyseenalaista sopiiko se hitautensa vuoksi tavan käyttöön.